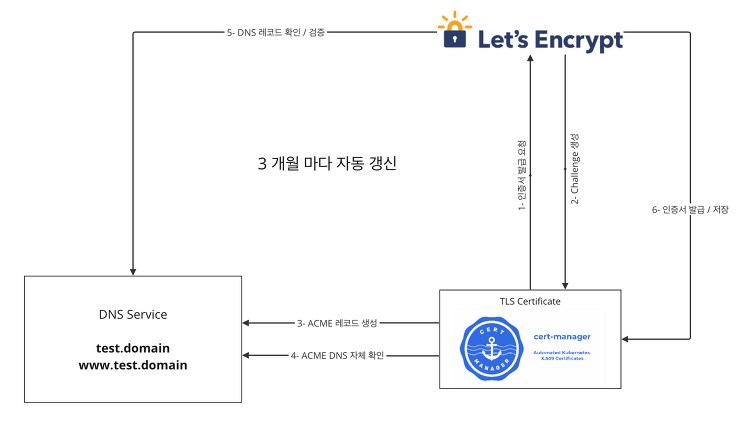

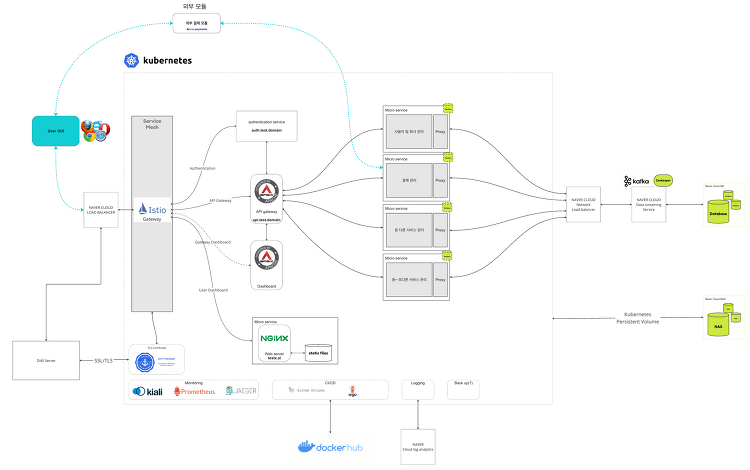

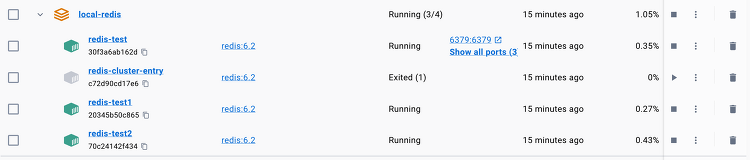

네이버 클라우드에서 kubernetes로 시스템을 구축했단말이지.. 그런데 왠일인지... 로드 발란서에 SSL을 사서 붙여야 하더라구 스타트업이 인증서 살 돈이 어딨어? 그래서 let's encrypt랑 cert-manager로 구축했어. 이 이야기를 하려고 했는데.. 지금 살펴보니 😅😅 👇👇👇 Certificate manager 뭔데! 왜 로드 발란서에 붙이기 쉬운건데? Certificate manager에서 발급받고 로드 발란서에 붙이면 끝이네;;; 공짜고 갱신도 필요없고.. 좋긴한데 나는 뻘찟했네 ㅠㅠ 아니 분명 없었던거 같은데......🤔 암튼 난 kubernetes에 cert-manager를 설치하고 Let's encrypt에서 발급받아 했어. 그런데 그 과정이 꽤~~ 너저분(?)했다고나 할까?..