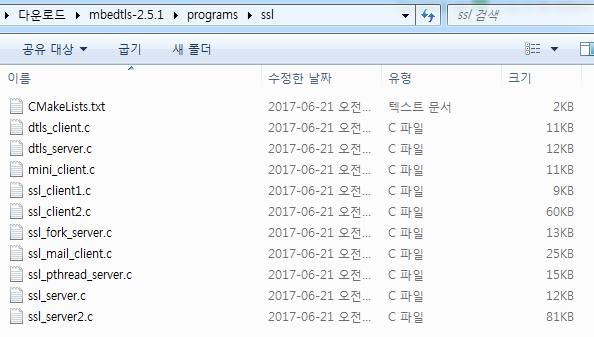

SSL/TLS embedded for IoT 이 글은 embedded IoT device의 보안에 관한 글입니다. embedded SSL/TLS 여덟번째입니다. 대만 출장으로 인해 이번 포스팅이 조금 늦었습니다. 그리고 이번 강의 후 인도 출장이 잡혀 있어 약 2-3주 간 글 업로드가 힘들 것 같습니다. 양해 바랍니다. 그럼 시작해봅시다. 저번 시간에 초기화와 handshake를 제외한 SSL 함수들을 만들어 보았습니다. 계속 이어서 가봅시다. 초기화입니다. 초기화 함수는 mbed의 example을 참고하였습니다. 해당 example은 다운로드 받은 mbedtls 소스 중 programs 폴더 -> ssl 폴더에 있습니다. 하지만 여러분들이 이 글을 읽는 이유는 embedded SSL을 구현에 시간을 단..